服务器系统破坏方法是什么?破坏过程中应注意什么?

游客 2025-05-03 16:40 分类:电子设备 9

在当今的数字化时代,服务器不仅是存储和传输数据的重要设施,也是企业正常运营的基石。然而,在某些情况下,人们可能出于各种目的需要了解服务器系统破坏的方法及其相关注意事项。请注意,本文旨在提供教育性质的信息,仅适用于合法范围内的系统安全测试和学习,并强烈反对任何非法破坏服务器系统的行为。

服务器系统破坏方法

1.理解系统破坏的含义

系统破坏通常指的是通过技术手段对服务器的正常运行进行干扰或中断。这类破坏行为包括但不限于网络攻击、恶意软件植入、系统漏洞利用等。但重要的是,我们必须强调,在没有授权的情况下对服务器进行破坏是违法的。

2.了解攻击类型

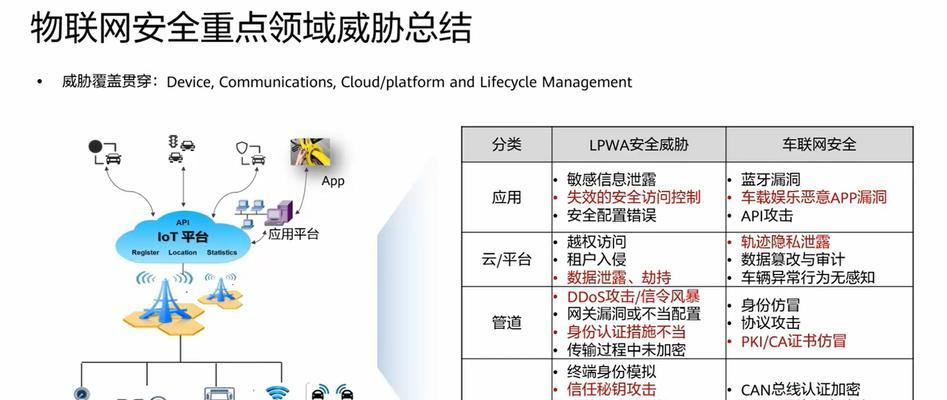

网络攻击:比如DDoS攻击,可以利用大量请求淹没服务器,导致其无法正常处理合法用户的服务请求。

漏洞利用:利用服务器软件存在的漏洞,如SQL注入、跨站脚本攻击(XSS)等,进行破坏。

恶意软件:通过上传恶意脚本或程序,破坏服务器的正常功能或窃取数据。

3.技术操作步骤

信息搜集:通过各种方式收集目标服务器的相关信息,例如操作系统版本、开放的端口和服务等。

漏洞扫描:利用自动化工具对目标服务器进行漏洞扫描,发现潜在的攻击点。

渗透测试:在获得授权的情况下,模拟真实攻击对服务器进行渗透测试,检测和修补安全漏洞。

破坏过程中的注意事项

1.法律合规性

在进行任何形式的服务器系统破坏活动前,必须确保你拥有合法授权,否则可能面临严重的法律后果。

2.技术能力与后果评估

专业技能要求:破坏服务器通常需要高度的技术能力,你必须确保自己具备足够的知识和技能。

后果评估:任何破坏行为都可能对服务器的数据和功能造成不可逆的损害,必须进行严格的后果评估。

3.安全防护

备份数据:在进行破坏测试前,务必备份所有重要数据,以防意外丢失。

隔离环境:最好在隔离的测试环境中进行操作,避免对实际生产环境造成影响。

4.实验控制

时间限制:在授权的测试中,应有明确的开始和结束时间,限制破坏行为的持续时间。

监控与记录:实时监控整个测试过程,并详细记录操作步骤和结果,为后续分析提供依据。

5.后续修复

漏洞修复:一旦发现漏洞,应立即采取措施进行修复。

安全加固:根据测试结果对服务器进行安全加固,提升其防攻击能力。

结语

本文介绍了服务器系统破坏的基本方法以及在破坏过程中应注意的关键事项。希望读者能够理解,无论进行任何形式的技术测试,都必须遵守法律法规,尊重网络安全的基本原则。实践中的安全测试和维护工作应由专业人士在合法框架内开展。通过本文的内容,我们希望你能更好地认识到服务器安全的重要性,并采取适当的措施保障网络环境的安全稳定。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

- 最新文章

-

- 路由器出租流程是怎样的?出租时需注意哪些事项?

- 音箱评测录音录制方法是什么?

- 电脑华为智能存储如何关闭?关闭步骤是怎样的?

- 小米11屏幕闪烁问题怎么解决?维修还是更换?

- 正品苹果充电器底部标识?如何辨别真伪?

- 服务器风扇不能更换的原因是什么?如何解决?

- 宝碟音箱中置音箱接线方法是什么?接线时应注意什么?

- 远程联网控制机顶盒设置方法是什么?设置过程中可能遇到哪些问题?

- 双光高清摄像头手机控制方法是什么?

- 苹果手机手掌支付设置步骤是什么?

- 数码相机提词器软件的名称是什么?这款软件有什么功能?

- 模拟眼镜视频导出方法是什么?

- 户外唱歌推荐使用哪种移动电源?

- 8k高清机顶盒设置方法是什么?画质调整技巧?

- 小度音箱5.0使用方法及常见问题解答?

- 热门文章

-

- 小米11拍照用的什么?拍照功能如何使用?

- 墨尔本热水器自动加热功能如何开启?操作步骤是?

- 没有机顶盒如何观看电视剧?有哪些替代方案?

- TCL一体机手写笔使用方法是什么?使用中有哪些技巧?

- 手机摄像头开关怎么设置?操作步骤是什么?

- 熊猫骑士车载充电器使用方法是什么?

- 平板电脑绘图软件选择有哪些?

- 平板如何运行电脑3a大作?

- 服务器传输文件协议怎么写?有哪些常见的文件传输协议?

- 小度平板电脑如何实现分屏功能?分屏操作中可能遇到哪些问题?

- 美好智能手表的性能特点及用户评价如何?

- 九号原厂碳充电器功率是多少瓦?充电效率如何?

- 摄像头不积灰的手机壳是什么?这种手机壳的特点是什么?

- 索尼相机自动跳照片怎么回事?遇到这种情况该如何解决?

- 叶枫幻境服务器进入方法是什么?

- 热评文章

- 热门tag

- 标签列表